2025 年 2 月 21 日 UTC 时间下午 02:16:11,Bybit 的以太坊冷钱包(0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4[1])因恶意合约升级遭到资金盗取。根据 Bybit CEO Ben Zhou 的声明[2],攻击者通过钓鱼攻击诱骗冷钱包签名者错误签署恶意交易。他提到,该交易被伪装为合法操作:Safe{Wallet}界面显示为正常交易,但实际发送至 Ledger 设备的数据已被篡改为恶意内容。攻击者成功获取三个有效签名,将 Safe 多签钱包的实现合约替换为恶意合约,从而盗取资金。此次漏洞导致约 14.6 亿美元的损失,成为 Web3.0 历史上最大规模的安全事件。

攻击交易记录

升级 Safe 钱包实现合约至恶意合约:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

从 Bybit 冷钱包转移资金的多笔交易:

- 401,346 ETH[3]

- 15,000 cmETH[4]

- 8,000 mETH[5]

- 90,375 stETH[6]

- 90 USDT[7]

主要地址

- Bybit 多签冷钱包(受害者)[8]

- 攻击者初次攻击操作地址[9]

- 恶意实现合约[10]

- Safe 「delegate call」 过程中使用的攻击合约[11]

攻击流程

1、攻击者在攻击的三天前(2025 年 2 月 18 日,UTC 时间)之前部署了两个恶意合约。

- 这些合约包含了资金转移的后门功能[12]

- 以及用于修改存储槽的代码,以实现合约升级[13]

2、攻击者在 2025 年 2 月 21 日诱使三个多重签名钱包的所有者(签名者)签署恶意交易,从而将 Safe 的实现合约升级为之前部署的含有后门的恶意合约[14]:https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

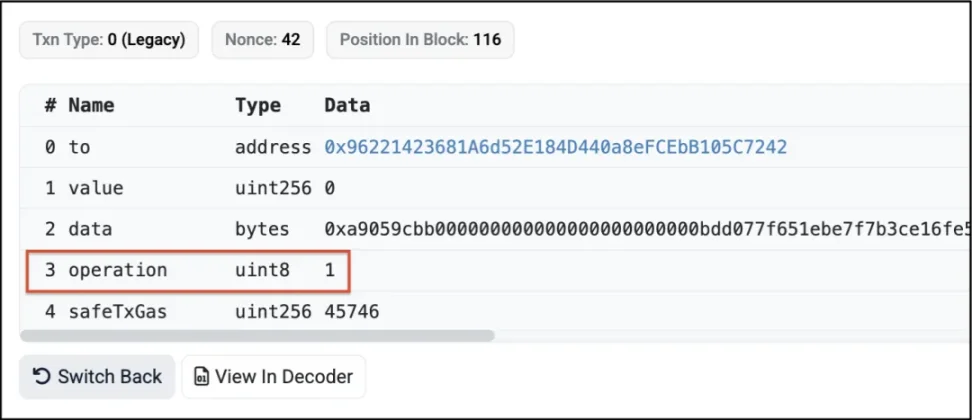

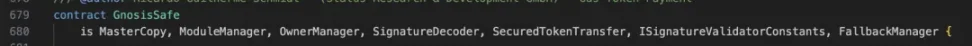

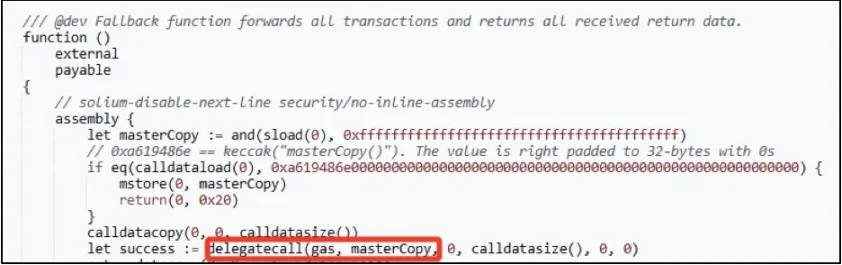

3、攻击交易中的「operation」字段值为「1」,指示 GnosisSafe 合约执行「delegatecall」,而「0」表示「Call」。

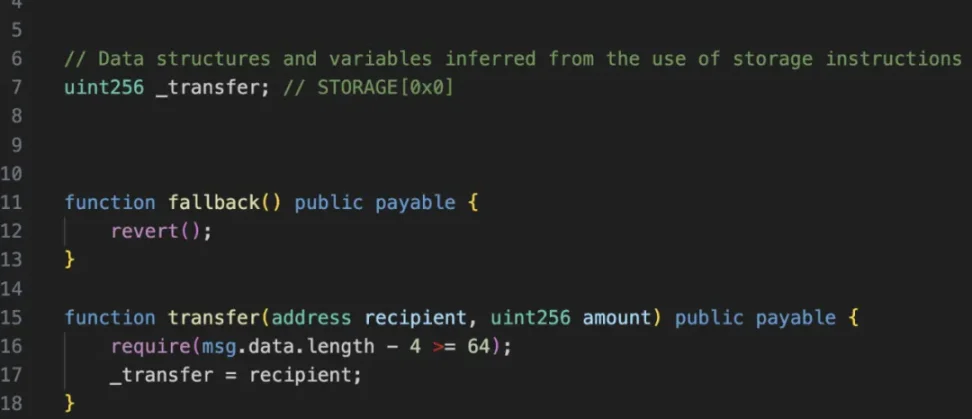

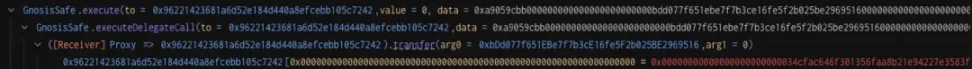

4、该交易执行了委托调用到攻击者部署的另一个合约(0x96221423681a6d52e184d440a8efcebb105c7242[15]),该合约包含一个「transfer()」函数,调用时修改合约的第一个存储槽「uint256 _transfer」。

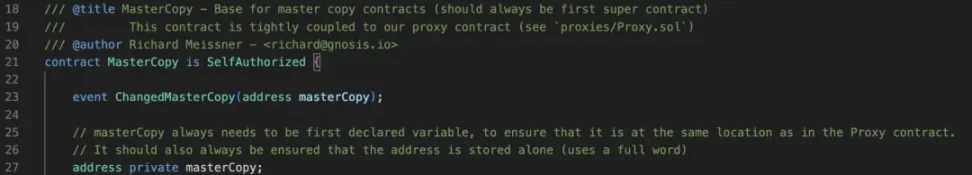

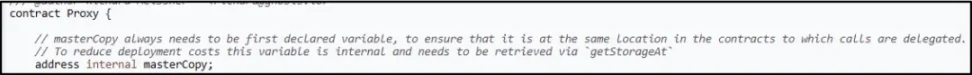

在 GnosisSafe 合约中,第一个存储槽包含「masterCopy」地址,即 GnosisSafe 合约的实现合约地址。

通过修改 Gnosis Safe 合约的第一个存储槽,攻击者能够改变实现合约地址(即「masterCopy」地址)。

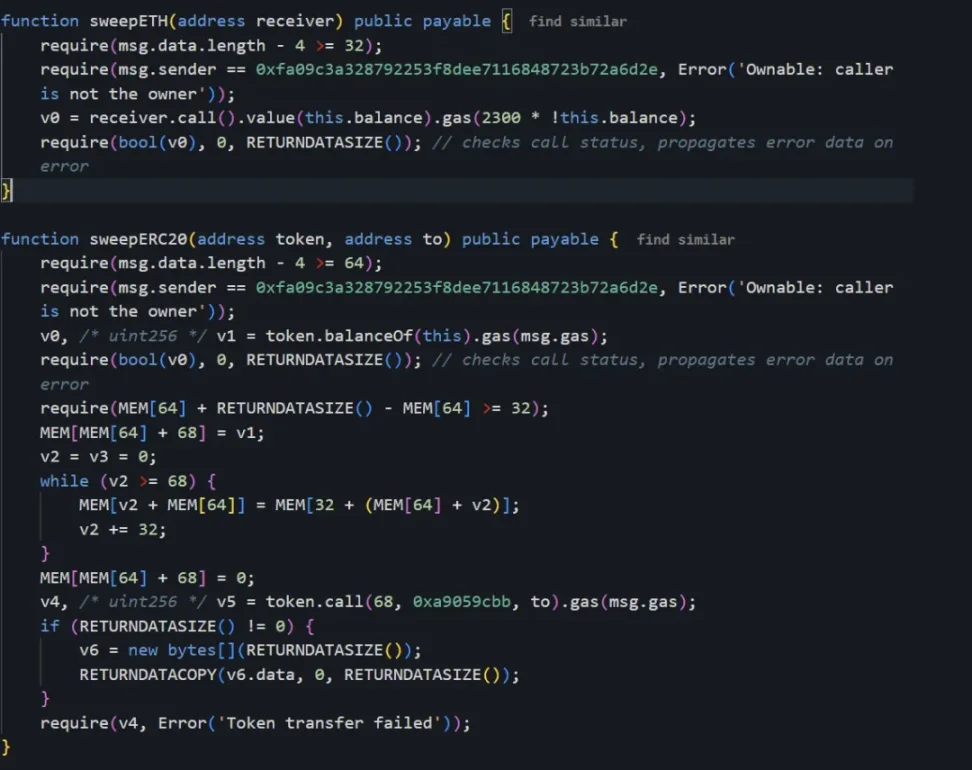

从交易详情中可以看到,攻击者将「masterCopy」地址设置为 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516,该地址包含了下面描述的「sweepETH()」和「sweepERC20()」函数。

5、攻击者使用的合约升级方法非常规,它经过专门设计来避免攻击意图被发现。从 Bybit 签署者的角度来看,签署的数据看起来像是一个简单的「transfer(address, uint256)」函数调用,而不是一个可能引起怀疑的「升级」函数。

6、升级后的恶意实现合约[16],包含了后门函数「sweepETH()」和「sweepERC20()」,攻击者通过调用这些函数,转移了冷钱包内所有资产,最终造成 14 亿美元的 ETH 被盗。

漏洞分析

此次漏洞的根源在于一次成功的钓鱼攻击。攻击者通过诱骗钱包签名者签署恶意交易数据,最终导致合约被恶意升级。此次升级使攻击者得以控制冷钱包并转移其全部资金。目前,钓鱼攻击的具体策划与实施手法仍不明确。

根据 Bybit CEO Ben Zhou 在漏洞发生两小时后于 X 平台直播中的说明,事件发生时 Bybit 团队正执行冷钱包至热钱包的常规资产转移流程,而他本人是 Safe 多签交易的最后一位签署者。他明确指出:该交易经过伪装处理——所有签名者在 Safe{Wallet}界面看到的地址和交易数据均显示为正确内容,且 URL 已通过 Safe{Wallet}官方验证。然而,当交易数据发送至 Ledger 硬件钱包进行签名时,实际内容已被篡改。Ben Zhou 还提到,他未在 Ledger 设备界面上二次核验交易细节。关于攻击者如何篡改 Safe{Wallet}界面,目前尚无定论。根据 Arkham[17]披露的信息,链上分析师@zachxbt 已提交确凿证据,表明此次攻击由 LAZARUS 黑客组织策划实施。

经验与教训

此次事件让人联想到 2024 年 10 月 16 日的 Radiant Capital 漏洞事件(参考 1[18]、参考 2[19]),该事件导致约 5000 万美元被盗。当时攻击者通过入侵开发者设备,篡改 Safe{Wallet}前端界面,使其显示合法交易数据,而实际发送至硬件钱包的数据为恶意内容。此类篡改在人工界面审查及 Tenderly 模拟测试中均无法被检测。攻击者最初通过冒充可信前承包商,通过 Telegram 消息,向目标发送含有恶意软件(建立 macOS 持久后门)的压缩 PDF 文件,从而获取设备访问权限。

尽管 Bybit 事件中界面篡改的根本原因尚未确认,但设备入侵可能是关键因素(与 Radiant Capital 事件类似)。两起事件均揭示了攻击成功的两大前提:设备被入侵与盲签行为。鉴于此类攻击日益频繁,我们需重点分析以下两种攻击手段及缓解策略:

1. 设备被入侵:

通过社会工程学手段传播恶意软件入侵受害者设备,仍是 Web3.0 领域大规模攻击的主要手段。国家级黑客组织(例如 LAZARUS GROUP)常利用此方法突破初始防线。设备入侵可有效绕过安全控制措施。

缓解策略:

- 强化设备安全:制定严格的端点安全策略,部署 EDR 解决方案(如 CrowdStrike)。

- 专用签名设备:在隔离环境中使用专用设备执行交易签名,避免多用途设备暴露风险。

- 临时操作系统:为关键操作(如多签交易)配置非持久性操作系统(如临时虚拟机),确保操作环境干净。

- 钓鱼模拟演练:定期对高风险角色(如加密资产操作员、多签签名者)进行钓鱼攻击模拟,提升安全意识。

- 红队攻防演练:模拟攻击者战术,评估现有安全控制措施的有效性并针对性强化。

2. 盲签漏洞:

盲签名指用户未完整验证交易细节即签署交易,导致恶意交易被意外授权。此类不安全操作在 DeFi 用户中普遍存在,对管理高额资产的 Web3.0 机构尤为危险。硬件钱包 Ledger 近期已针对此问题展开讨论(参考 1[20]、参考 2[21])。在 Bybit 事件中,恶意界面隐藏交易真实意图,导致篡改后的数据被发送至 Ledger 设备,而签名者未在设备端验证细节,最终引发漏洞。

缓解策略:

- 避免未经验证的 Dapp:仅与可信的平台交互;通过书签访问官方平台,避免钓鱼链接。

- 硬件钱包二次核验:在 Ledger 等设备屏幕上逐项确认交易详情(收款地址、金额、函数调用),确保与预期一致。

- 交易模拟:在签名之前,模拟交易以观察其结果并验证其正确性。

- 使用非可视化界面:选择命令行工具 (CLI),减少对第三方图形界面的依赖,CLI 降低了 UI 操纵的风险,可提供更透明的交易数据视图。

- 异常即终止:若交易任何部分存在异常,立即终止签名流程并启动调查。

- 双设备验证机制:在签名之前,使用单独的设备独立验证交易数据。该设备应生成可读的签名验证码,该验证码与硬件钱包上显示的数据相匹配。

继 Radiant Capital 与 WazirX2[22]的数千万美元损失后,Bybit 成为了 Web3.0 史上最大规模盗窃的受害者。此类攻击的频率与复杂性持续升级,暴露了行业在运维安全上的重大缺陷。攻击者正系统性针对高价值目标进行攻击。随着对手能力的提升,中心化交易所(CEX)及 Web3.0 机构必须全面提升安全防护水平,警惕外部威胁的迭代演进。

- 如何安全优惠的参与比特币?

- Bitget交易所20%优惠注册链接:

- https://my5353.com/Bitgetapp

- 币安全球1.8亿人使用永久20%手续费优惠链接:

- https://www.binance.com/zh-CN/join?ref=EP4I4ZUH

- 欧易OKX返20%注册:

- https://my5353.com/okx66

- 遇到困难参考教程:

- http://www.btcwbo.com/94.html

**本文仅代表原作者观点,不构成任何投资意见或建议。

-END-

【发布或转载文章仅为区块链传播更有价值的信息,文章版权归原作者所有,其内容与观点不代表本站立场。本站咨询均为网站收集而来,版权归版权所有人所有,若版权者认为其作品不宜供传播或不应无偿使用,请联系我们,本站将立即更正。

转载请注明:比特币区块链时代 » Bybit被盗事件技术分析:设备入侵可能是关键因素